En las últimas décadas, la computación cuántica se ha ido abriendo paso hasta convertirse en uno de los campos más prometedores de la física moderna. Y, a nivel teórico, lo es. A nivel práctico, sin embargo, se podría decir que estamos más cerca de la máquina analítica de Babbage que del superordenador Frontier del Laboratorio Nacional de Oak Ridge, por hacer un símil con la historia de la computación que ya conocemos. Eso no impide que los descubrimientos que se están haciendo en este ámbito abran la posibilidad a un cambio de paradigma tan revolucionario, que ya se está planteando de qué maneras podremos enfrentarnos a los diferentes desafíos que podría plantear. Uno de esos desafíos reside en el corazón mismo de internet: en las conexiones seguras y la encriptación de información sobre las que se sostienen el sistema económico y administrativo a nivel mundial. Pero empecemos desde cero.

Si bien sin la física cuántica no existirían los ordenadores actuales —las propie- dades de los electrones en materiales semiconductores que hacen posible la existencia del transistor y de los circuitos integrados se rigen por esos principios—, cuando hablamos de computación cuántica a lo que nos estamos refiriendo es a la manera en que se codifica, manipula y transmite la información.

Claude Shannon ya demostró en su trabajo de fin de máster, A Symbolic Analysis of Relay and Switching Circuits, en 1937, que cualquier tipo de dato se podía representar a través de unidades de información mínimas llamadas bits y que cualquier operación lógica que se quisiera realizar con ellos se podía ejecutar a través de circuitos eléctricos utilizando diferentes configuraciones de interruptores. Es en este concepto tan simple en el que se basan nuestros ordenadores: interruptor apagado o encendido, cero o uno.

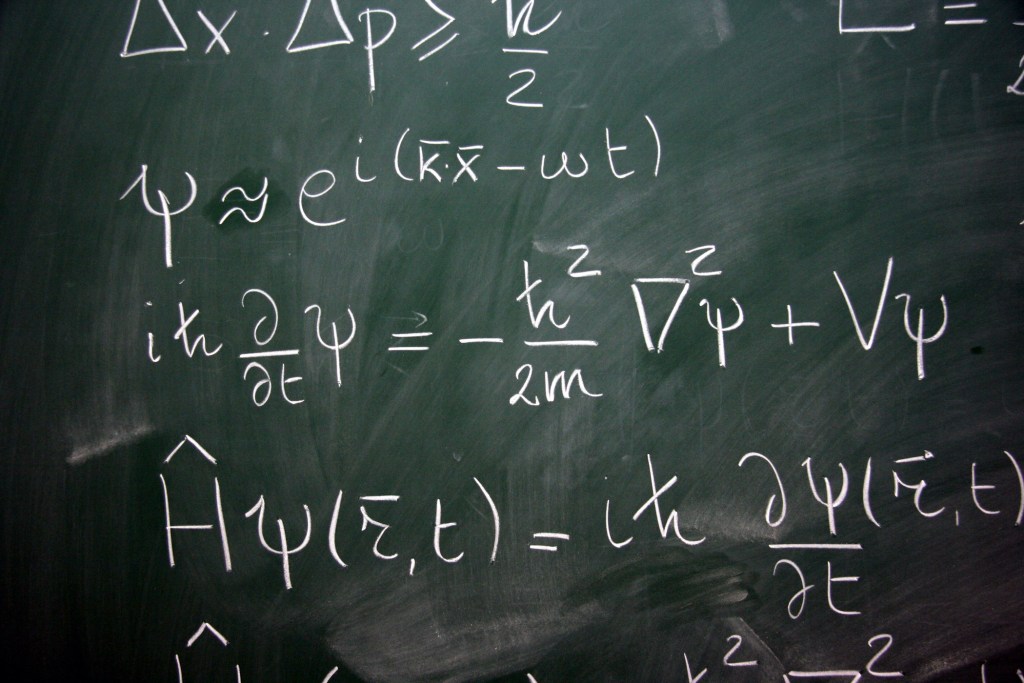

Pero cuando aplicamos las reglas del mundo cuántico a la teoría de la información clásica de Shannon empiezan a aparecer, como suele ser habitual en estos casos, efectos inesperados, como que los interruptores no estén ni encendidos ni apagados, sino, podría decirse, ambas cosas a la vez, ni que los bits tengan solo valor 0 o 1, sino que se encuentren en una superposición de ambos.

Cuántica: no solo dos estados

La generalización de la teoría de la información clásica a la cuántica y la posibilidad de un nuevo tipo de computación ba- sada en esta última se fue produciendo de forma paulatina y desde diversos frentes alrededor de mediados del siglo xx a través de aportaciones de físicos como Ruslan Stratonovich, Carl W. Helstrom y James P. Gordon; Paul Benioff; Richard Feynman; David Deutsch o Benjamin Schumacher. A este último, en concreto, le debemos la noción de cúbit como análogo cuántico al bit clásico que todos conocemos.

A diferencia de los bits, como mencionábamos con anterioridad, los cúbits son sistemas cuánticos de dos niveles que existen en un estado de superposición de los valores 0 y 1, y solo manifiestan uno u otro a través del acto de la medida. Esta característica nos permite utilizarlos para realizar determinados tipos de cálculos en paralelo, lo que se traduce en un aumento exponencial de la velocidad. Aquí cabe precisar que un ordenador cuántico, a día de hoy, es una máquina hiperespecializada muy eficaz para resolver determinados tipos de problemas, pero no es todavía, ni mucho menos, esa panacea universal que, en ocasiones, nos presentan.

Precisamente, una de las tareas que se le darían mucho mejor a un ordenador cuántico que a uno convencional es la

factorización de números primos, operación sobre la que se basa el sistema criptográfico de clave pública —o asimétrico— más extendido de internet: RSA, y que protege nuestras transacciones online. El inconveniente del sistema RSA es que su seguridad está garantizada solo mientras la capacidad de computación de la que dispongamos sea relativamente baja respecto a la dificultad del problema matemático sobre el que se cimenta, los ordenadores cuánticos amplificarían enormemente esa capacidad.

La factorización de números primos en la que se basa RSA es un problema unidireccional, esto es, muy fácil de resolver en un sentido —multiplicar varios números primos grandes para obtener un número mayor— y muy difícil en el otro —a partir de ese resultado, obtener los factores originales—. Por eso, utilizar un sistema criptográfico basado en él es seguro: aunque se disponga de la clave pública, sin los factores que la componen no se puede decodificar el mensaje en destino, y con un ordenador clásico podría llevar años obtenerlos. Con uno cuántico, en cambio, no.

Números primos

En 1994, Peter Shor desarrolló un algoritmo para resolver el problema de la factorización de los números primos y demostró que el tiempo que tardaría un ordenador cuántico en hacerlo sería exponencialmente menor que el que le ocuparía a uno clásico, lo que pondría en jaque todo el sistema RSA. La preocupación no es infundada; sin embargo, a día de hoy, el número primo más alto que se ha conseguido descomponer en factores de esta forma es el 21, en el año 2012, y estamos hablando de que los sistemas como RSA manejan claves de cientos de dígitos —hasta más de 300—. Así que parece que aún tendremos tiempo para prepararnos y, de hecho, ya lo estamos haciendo.

En la actualidad se sabe qué tipo de problemas matemáticos se le da bien resolver a un ordenador cuántico y cuáles no; luego bastaría con buscar nuevos algoritmos de cifrado que exploten esas vulnerabilidades. De esto se encarga la rama de la criptografía poscuántica o criptografía resistente a la computación cuántica.

El Instituto Nacional de Estándares y Tecnología (NIST) inició la búsqueda de este tipo de algoritmos para sustituir a los actuales en 2012 y, en 2015, abrió un concurso para la selección de un nuevo estándar criptográfico en este sentido. Tras varias rondas eliminatorias, se espera que el algoritmo ganador se anuncie en 2023 o 2024. Salvo que el desarrollo de un ordenador cuántico viable se produzca antes de lo esperado, se espera ir instaurando este nuevo tipo de sistemas durante la próxima década.

Pero ¿es esto todo lo que la computación cuántica tiene que ofrecer dentro del ámbito de la criptografía? ¿Se limita su contribución a su mayor potencial de cálculo? No, y ahora viene la que tal vez sea la parte más interesante: cómo podemos aplicar las propiedades de la mecánica cuántica directamente al tratamiento, encriptado y transmisión de la información.

Principio de indeterminación

Es habitual que cuando se habla de física cuántica se mencionen una serie de fenómenos poco o nada intuitivos acerca de lo que una partícula subatómica puede hacer, como «encontrarse en varios sitios a la vez» o «atravesar paredes» —hablando de forma coloquial acerca de los estados de superposición o el efecto túnel—. Sin embargo, en teoría de la información cuántica, cobra una especial relevancia lo que este tipo de sistemas no puede hacer. Son los llamados teore- mas de imposibilidad y vienen determinados por la propia naturaleza matemática de la teoría —es importante entender que no es una cuestión de no contar con conocimientos o tecnología suficiente para saltárselos, sino que son líneas rojas que las ecuaciones no nos permiten cruzar—. Los dos más interesantes para el caso que nos ocupa son el principio de indeterminación de Heisemberg, que establece que existen determinadas variables —las llamamos «conjugadas»— que no se pueden medir de manera simultánea, y el teorema de no clonación, que no permite que se puedan copiar estados cuánticos sin destruir el original. Este último es una de las grandes diferencias que la teoría de la información cuántica presenta respecto a la clásica, porque, haciendo una analogía, significaría que no podríamos tener varias copias del mismo archivo en dispositivos diferentes. Esto implica, entre otras cosas, que un tercero no podría hacerse con una de nuestras claves o copiar nuestros datos sin que nos diéramos cuenta.

En estos teoremas, entre otros, se basan los protocolos cuánticos existentes para compartir claves de encriptado de forma completamente segura —QKD, quantum key distribution—, como el BB84, desarrollado por Charles Bennett y Gilles Brassard en 1984, o el E91, propuesto por Artur Eckert en 1991; este último, además, hace uso de la propiedad del entrelazamiento. Veamos, a grandes rasgos, el protocolo BB84.

Intercambio de las claves entre emisor y receptor

Uno de los momentos más delicados a la hora de establecer un sistema cifrado es el intercambio de la clave entre emisor y receptor, ya que los canales clásicos —una línea telefónica, el correo electrónico...— pueden estar intervenidos sin que ni uno ni otro lo advierta ni sea consciente de ello. Esto es algo que, en el caso de la transmisión de información cuántica, las matemáticas impiden que suceda. Si alguien pincha el canal o intenta copiar el mensaje durante la transmisión, las demás partes lo advertirán.

Supongamos que Alice quiere comunicarse con Bob de forma secreta —Alice y Bob son viejos conocidos dentro del mundo de la teoría cuántica de la información—, pero antes tienen que establecer una clave de cifrado para sus mensajes y se quieren asegurar de que Eve —de eavesdropper, «espía» en inglés, otro personaje habitual en estos escenarios— no la roba ni la intercepta. La mejor forma de hacerlo es enviándose partículas cuánticas, o cúbits, que, en principio, se encontrarían en una superposición de dos estados que, en este caso, vendrán determinados por la dirección del espín: vertical u horizontal.

Las componentes del espín de una partícula son variables conjugadas, esto quiere decir que cumplen el principio de indeterminación: cuando obtenemos una medida máxima del espín en una dirección, automáticamente se pierde la información del espín en la dirección ortogonal.

Alice preparará sus partículas de forma aleatoria para que tengan espín vertical u horizontal, anotará la secuencia de espines y se las enviará a Bob sin darle ninguna información al respecto. Como Bob no sabe en qué estado le llegan las partículas, las medirá de forma aleatoria e irá anotando los resultados. En aquellos casos en que haya elegido la misma base que Alice —por ejemplo, medir la componente vertical cuando la partícula tiene espín vertical, lo que le dará un valor máximo—, las observaciones de ambos coincidirán, no así en los demás —si Bob mide la componente horizontal y el espín de esa partícula era vertical, el resultado será cero, por el principio de indeterminación—. En la segunda parte del proceso, es necesario que ambos intercambien la información acerca de en qué estado Alice envió las partículas, se quedarán con aquellas entradas que coinciden y descartarán el resto: las coincidencias serán los dígitos de la clave.

Pero ¿por qué Eve no puede robarla? Para hacerlo, tiene que interceptar una a una las partículas que envía Alice y, con su medida, puede perturbar el sistema. Eve tampoco sabe cómo Alice creó los estados, así que, si los observa en la misma base que ella eligió, no los perturbará, pero si no, sí, y cuando Alice y Bob compartan su información por teléfono se darán cuenta de que ha habido una intervención que ha afectado a los resultados.

No se trata, en este caso, de un protocolo meramente experimental y, aunque no está muy extendido, sí se ha comenzado a utilizar en algunos sectores.

Por la propia naturaleza de la física cuántica, una criptografía cuántica «de verdad», en la que se utilicen las propiedades de la física cuántica para encriptar directamente los mensajes, podría, en un futuro, ayudarnos a establecer comunicaciones 100 % seguras. Se trata, no obstante, de un planteamiento teórico que, sin una computación y una internet cuántica plenamente desarrolladas es, por el momento, inviable llevar a cabo. Habrá que estar pendiente, en los próximos años de cuáles son los avances que, tal vez en un futuro, nos lleven hasta ella.

Este artículo se publicó en el número de coleccionista de Muy Interesante nº. 25, Mundo cuántico.