Unos y ceros viajando por el ciberespacio. Trillones de ellos. Portan nuestras fotos, nuestras conversaciones y mensajes de voz, nuestros documentos laborales, nuestros datos bancarios, nuestra vida. Ahora, más que nunca, ha sido posible que los cibercriminales y los gobiernos, con programas como PRISM o ECHELON, accedan a nuestra privacidad sin nuestro consentimiento.

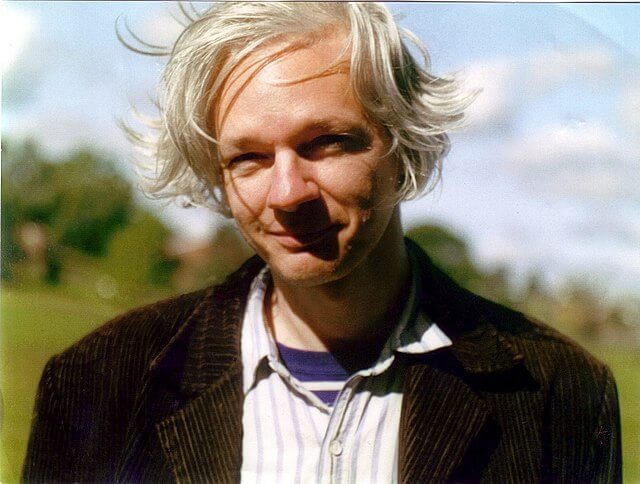

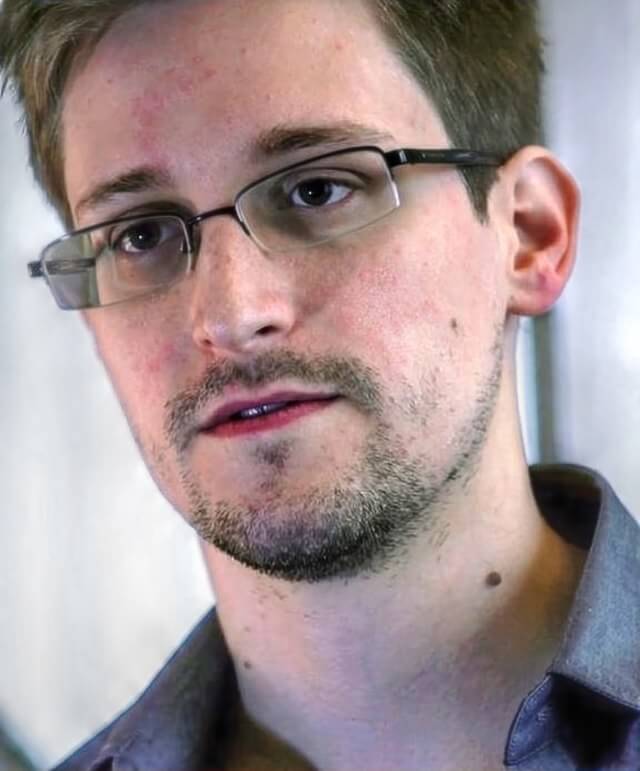

Lo poco (o lo mucho) que sabemos de estos mecanismos de vigilancia se debe a personas como Julian Assange o Edward Snowden. Considerados como traidores por sus gobiernos, estos nuevos espías han abierto brechas en el sistema que han escandalizado a la opinión pública y que les han puesto en serios aprietos judiciales. Snowden se exilió en Rusia, huyendo de la justicia estadounidense, y Assange, tras pasar por una cárcel británica, permanece en libertad bajo fianza.

Si fuera extraditado a EE. UU., se enfrentaría a 17 cargos de espionaje militar que podrían costarle hasta 175 años de prisión. Su principal colaboradora, Stella Moris –madre de sus hijos Max y Gabriel–, solicitó a Donald Trump (quien pidió en 2010 su ejecución y que, paradójicamente, se vio beneficiado posteriormente por sus filtraciones) un indulto que no llegó.

Destapando la verdad

Las vidas de ambos no pueden ser más distintas. Julian Assange nació en Australia, en Townsville, en 1971. Sus padres se separaron antes de que naciera y él acabó tomando su apellido de su padrastro. Su infancia fue itinerante, viviendo hasta en 50 sitios diferentes y acudiendo a más de 30 colegios distintos. Este peregrinaje incluyó una estancia en la secta La Familia, que obligaba a los niños a teñirse el pelo de blanco, ayunar y tomar drogas alucinógenas.

Tras escapar junto a su familia, comenzó a trastear con 16 años con ordenadores –con un Commodore 64 que logró conectar a un módem– y se convirtió en hacker, accediendo a diversas organizaciones, universidades y compañías tecnológicas de su país. Fue descubierto en 1991 y la policía irrumpió en su casa de Melbourne. Se declaró culpable de todos los cargos y quedó libre tras pagar una pequeña multa y asegurar que no había causado ningún daño a los sistemas que invadió. Por entonces, su nick como hacker era Mendax (mentiroso), expresión latina tomada de una de las odas de Horacio.

Por su parte, Edward Snowden nació en Estados Unidos, en Carolina del Norte, en el año 1983. Su padre trabajó en la Guardia Costera y su madre en el Tribunal Federal del Distrito de Maryland. Estudió informática en la universidad y se alistó en el ejército con la intención de entrar en los Boinas Verdes, las famosas Fuerzas Especiales, pero una fractura en ambas piernas en un entrenamiento le obligó a replantearse su carrera (el gran peso de la mochila de combate le causaba microrroturas óseas que devenían en rotura de los huesos).

Tras licenciarse en el ejército, Snowden comienza a trabajar como guardia en unas instalaciones secretas de la Agencia de Seguridad Nacional (NSA) en la Universidad de Maryland, uno de los organismos del Departamento de Defensa de Estados Unidos, responsable de recopilar información de inteligencia y contrainteligencia. Logra entrar en la CIA como experto en seguridad informática y es destinado a Ginebra, como responsable de la red de la embajada. Solicita trabajar en una operación encubierta pero, al ver el resultado, decide abandonar la CIA y se convierte en consultor de la NSA en Japón y Hawái, contratado por empresas como Booz Allen Hamilton.

Assange continúa su formación autodidacta, a la vez que trabaja como consultor informático, programador y desarrollador de programas de software libre. También es coautor de un libro en el que narra sus hazañas como hacker, aunque posteriormente alegó que no se refería a él.

Tras asistir a varios cursos de matemáticas en Melbourne, abandona la universidad y, en 2006, funda en Suecia la página WikiLeaks movido por la idea de que “una de las mejores maneras de alcanzar la justicia es exponer la injusticia”. Desde esta web, en la que une el concepto ‘Wiki’ (sistema informático que permite que los usuarios modifiquen fácilmente el contenido) con ‘leaks’, filtraciones, el australiano desveló los excesos y los casos de corrupción de los gobiernos, pero protegiendo siempre sus fuentes.

El escándalo WikiLeaks

La labor de WikiLeaks comienza a llamar la atención de la opinión pública cuando, en agosto de 2007, Assange cuelga en su página un informe confidencial de la consultora internacional de riesgo Kroll en el que se detallan las prácticas corruptas de miembros del gobierno de Kenia, que evadían miles de millones de dólares del país. La información sería filtrada en exclusiva al diario británico The Guardian, que jugaría un papel clave en este proceso de publicación de secretos. Un año después, Assange publica otro informe sobre cómo la policía keniana hacía desaparecer y asesinaba a jóvenes del país africano.

En 2010, Julian Assange consigue la notoriedad mundial debido a la filtración a WikiLeaks por el analista de inteligencia militar Bradley Manning de miles de documentos clasificados acerca de las guerras de Afganistán e Irak. Como en una novela de espías, Bradley utilizó, para robar la información, un CD regrabable, rotulado con la etiqueta ‘Lady Gaga’: introducía el disco en el ordenador, borraba los archivos de música y los sustituía por archivos comprimidos de los servicios secretos, que hacía llegar a WikiLeaks. Fue delatado por el hacker Adrian Lamo, al que, fanfarroneando, contó su proceder en un chat.

Tras ser detenido en Bagdad y tras tres años de prisión provisional en una cárcel de máxima seguridad, el Pentágono formuló una acusación formal contra Manning y un tribunal militar lo condenó, en agosto de 2013, a cumplir una pena de 35 años de prisión y a su expulsión del ejército con deshonor. Al día siguiente de conocer su sentencia, se declaró públicamente como mujer transgénero y cambió su nombre por el de Chelsea. En enero de 2017, en una de sus últimas decisiones como presidente de Estados Unidos, Barack Obama conmutó el resto de su pena, y Chelsea Manning fue liberada en mayo.

Daños colaterales

Entre los documentos que filtró Manning destaca el vídeo del ejército conocido como Collateral Murder (“Asesinato colateral”), que son las imágenes del tiroteo que se produjo en Bagdad el 12 de julio de 2007: desde un helicóptero Apache se ametralló a un reportero de la agencia Reuters, a su ayudante y a otras nueve personas que trataban de evacuar a muertos y heridos. Ninguno de ellos hizo ademán alguno de atacar a la nave. El vídeo, publicado el 5 de abril de 2010, causó conmoción en todo el mundo por su crudeza.

Las siguientes semanas son frenéticas. En julio, Assange publica los denominados Diarios de la Guerra de Afganistán, es decir, 92.000 documentos que muestran, entre otros aspectos, asesinatos de civiles por parte de soldados estadounidenses y de la Coalición y relaciones entre los servicios secretos paquistaníes y los talibanes. Y, en octubre, publica otros 390.000, los llamados Documentos de la Guerra de Irak, en los que se muestra el uso habitual de la tortura y se detalla el total de muertos del conflicto: 109.000, de los que 66.000 son civiles.

Apenas cinco semanas más tarde, en noviembre, WikiLeaks filtra a The Guardian y a otros periódicos de referencia numerosos cables diplomáticos –250.000 comunicaciones– entre el Departamento de Estado y diversas embajadas estadounidenses de todo el mundo. Es el llamado Cablegate, la mayor filtración de documentos de la historia.

En medio de esa vorágine, Assange es acusado de violación y acoso sexual por dos mujeres en Suecia. Se oculta, para huir después y refugiarse en Inglaterra. Allí, se presenta en una comisaría y un juez ordena que sea deportado al país escandinavo. Ante el temor de ser extraditado a EE. UU. para ser juzgado por espionaje y traición, se refugia en la embajada de Ecuador en Londres, donde permanecerá encerrado seis años.

En 2018, el presidente de Ecuador, Lenin Moreno, revoca el asilo político y la policía británica entra en la legación para sacarlo por la fuerza. Su imagen, con una larga barba blanca y clamando por su inocencia, impresiona a todo el mundo. Desde junio de 2024, tras el paso por la cárcel de máxima seguridad de Bermarsh, al sur de Londres, en una celda en la que permanecía solo 23 horas al día, se encuentra en libertad bajo fianza tras llegar a un acuerdo con el Gobierno de EE.UU.

Espiando todo y a todos

Snowden, por su parte, descubre horrorizado la existencia del programa clandestino de vigilancia PRISM, que graba millones de llamadas de teléfono, correos electrónicos, mensajes de texto y señales de radio monitorizando a empresas como Microsoft, Apple, Google, Facebook, compañías telefónicas e, incluso, videojuegos como Angry Birds.

En abril de 2012, Snowden comienza a sustraer documentos de la sede de la NSA en Hawái, escondiendo las memorias en un cubo de Rubik –uno de sus pasatiempos favoritos–, en los calcetines e incluso en el carrillo, para poder tragarse el dispositivo si es descubierto. Tras obtener más de un millón y medio de archivos, contacta con el periodista de The Guardian Glenn Greenwald y la directora de documentales Laura Poitras. Tras numerosas comunicaciones encriptadas, decide verse con ellos en el Hotel Mira de Hong Kong, en junio de 2013. Allí, comienza a detallar el espionaje de PRISM, que, tras ser verificado por el equipo del diario británico y publicado, causa un escándalo internacional. Las sesiones son grabadas por Poitras y terminan convirtiéndose en el documental Citizenfour (el nombre en clave que usaba Snowden para comunicarse), que ganaría un Óscar en 2015.

El hotel se llena de periodistas, por lo que Snowden decide huir disfrazado como uno de ellos. Tras unos días escondido en Hong Kong, logra embarcar rumbo a Moscú. Allí, con la ayuda de personal de WikiLeaks, pasa varias semanas en la zona de tránsito de la terminal internacional del aeropuerto hasta que el gobierno de Vladímir Putin le concede asilo temporal y, posteriormente, un permiso de residencia.

“Cuando me fui de Hawái, lo perdí todo: tenía una vida estable, un trabajo estable, un amor estable, una familia, un futuro... Y lo perdí. Pero he ganado otra vida. Y soy increíblemente afortunado. Creo que la mayor libertad que he conseguido es no preocuparme por lo que pase mañana, porque estoy contento con lo que he hecho hoy”, ha explicado Snowden.

ECHELON, la mayor red de espionaje del mundo

Impulsada por Estados Unidos y el Reino Unido en 1944 para espiar a Alemania y Japón, posteriormente, durante la Guerra Fría, su objetivo se centró en la Unión Soviética y en sus países satélite y se incorporaron a la red Canadá, Australia y Nueva Zelanda (quedando formada por las cinco naciones que se autodenominan ‘Los Cinco Ojos’).

En la actualidad, cuenta con 120 satélites y estaciones en tierra e intercepta 3.000 millones de comunicaciones al día, con cerca de 400.000 empleados. Está centrada en espionaje diplomático, terrorismo internacional y narcotráfico, aunque las denuncias de Snowden revelaron que el programa PRISM se utilizaba para espiar también a la ciudadanía y a empresas.

Las críticas más agrias contra la red ECHELON se han centrado en los supuestos casos de espionaje industrial contra el gigante aeronáutico Airbus y la multinacional francesa Thompson-CSF, para favorecer intereses comerciales estadounidenses. El escándalo propició la creación, en 2000, de una comisión en el Parlamento Europeo. La investigación concluyó que la red “tiene como finalidad la interceptación, como mínimo, de comunicaciones privadas y comerciales. Y no de las militares”.

El caso español

España cuenta con un sistema similar a la red ECHELON, denominado Sitel, pero es preciso solicitar permiso a un juez para utilizarlo porque no todos los fines justifican los medios. En este sentido, Fernando Suárez, presidente del Consejo General de Colegios de Ingenieros Informáticos, puede entender que “cuando se esté investigando el terrorismo, los gobiernos tengan diferentes opciones para hacerlo, pero debe tenerse en cuenta que no siempre está justificado: si uno no ha delinquido, no deberían poderse investigar sus actividades”.

Fernando Rueda, el periodista de referencia en servicios secretos en España, considera a estos “líderes en tecnología. Su labor permitió detectar las llamadas de los líderes de ETA en el sur de Francia y propiciar la caída de una cúpula tras otra”. Como explica, a día de hoy el CNI cuenta con 80 delegaciones en el mundo.

“Una parte muy importante de su trabajo se centra en el espionaje exterior, incluido el apoyo y protección a las empresas españolas que participan en contratos internacionales. Se ha empezado a hacer hace 15 años, cuando otros servicios secretos lo hacen desde mucho antes: se ha demostrado que la CIA, el servicio secreto francés o el ruso se adelantaban a los contratos, protegiendo los intereses de sus empresas. Lo hacían mediante satélites espías, con escuchas y seguimientos de personas, tratando de conocer las ofertas de los demás competidores. Y no era para favorecer al Estado, sino a una gran empresa de su país y luchando, incluso, contra servicios secretos amigos, como el francés”, detalla Fernando Rueda, que acaba de publicar el libro Destrucción masiva, en el que narra la historia de espías españoles en Bagdad tratando de obtener información para el gobierno.

Jorge Chinea es responsable de Ciberseguridad en Servicios Reactivos del Instituto Nacional de Ciberseguridad (INCIBE-CERT). “El riesgo cero no existe, en ningún ámbito. Por este motivo, damos respuesta a los incidentes en ciberseguridad tanto a ciudadanos como a empresas y, además, ofrecemos servicios preventivos. El objetivo es reducir mucho ese riesgo”.

Como recalca, la mayoría de empresas en España son pequeñas y medianas, pero debe tenerse “un especial cuidado con los operadores críticos, los operadores de servicios esenciales y los proveedores de servicios digitales. La información es el principal activo de cualquier organización, por lo que las medidas de ciberseguridad deben centrarse en los empleados: si se implantan las adecuadas, cualquier información estará protegida, con independencia de los dispositivos que se utilicen, ya sean físicos o en la nube”.

La ciberseguridad se asienta sobre cuatro pilares. El primero es la política de contraseñas y, como apunta un refrán de informáticos, deben ser como la ropa interior: no se deben compartir, no se deben enseñar y, de vez en cuando, deben cambiarse. El segundo, las copias de seguridad. Son claves ante el ramsonware o secuestros digitales de información que solicitan un rescate para recuperarla.

El tercero son las actualizaciones. Con ellas evitamos dejar agujeros de ciberseguridad en las herramientas y dispositivos que utilizamos a diario. Y el cuarto y último pilar es, según Chinea, “seguir incidiendo en formación y concienciación en ciberseguridad, estando alerta a los diferentes avisos que publica el INCIBE. En este sentido existe el teléfono gratuito 017, que es confidencial y que resuelve cualquier duda”.